Os dispositivos mais afetados estão localizados no Brasil, China, Rússia, Itália e Indonésia segundo a empresa de segurança cibernética Eclypsium. Os pesquisadores afirmam:

Esses dispositivos são poderosos e, muitas vezes, altamente vulneráveis. Isso fez dos dispositivos MikroTik os favoritos entre os agentes de ameaças que os usaram para tudo, desde ataques DDoS, comando e controle (também conhecido como ‘C2’), tunelamento de tráfego e muito mais.

Distribuição geográfica de dispositivos MikroTik vulneráveis – Fonte: Eclypsium

Os dispositivos MikroTik são um alvo atraente, principalmente porque há mais de dois milhões deles em todo o mundo, apresentando uma enorme superfície de ataque que pode ser aproveitada por cibercriminosos para um uma série de invasões.

No início de setembro, surgiram relatórios de uma nova botnet chamada Mēris que realizou um ataque recorde de negação de serviço distribuído (DDoS) contra a empresa russa de internet Yandex usando os dispositivos de rede Mikrotik como um vetor de ataque, explorando uma vulnerabilidade de segurança no sistema operacional (CVE-2018-14847).

Foram encontradas 4 vulnerabilidades que podem permitir a tomada de controle dos dispositivos MikroTik nos últimos três anos:

- CVE-2019-3977 (pontuação CVSS: 7.5) – Validação insuficiente do MikroTik RouterOS da origem do pacote de atualização, permitindo um reset de todos os nomes de usuário e senhas

- CVE-2019-3978 (pontuação CVSS: 7.5) – Proteções insuficientes do MikroTik RouterOS de um recurso crítico, levando ao envenenamento do cache

- CVE-2018-14847 (pontuação CVSS: 9.1) – Vulnerabilidade de travessia de diretório do MikroTik RouterOS na interface do WinBox

- CVE-2018-7445 (pontuação CVSS: 9.8) – Vulnerabilidade de estouro de buffer do MikroTik RouterOS SMB

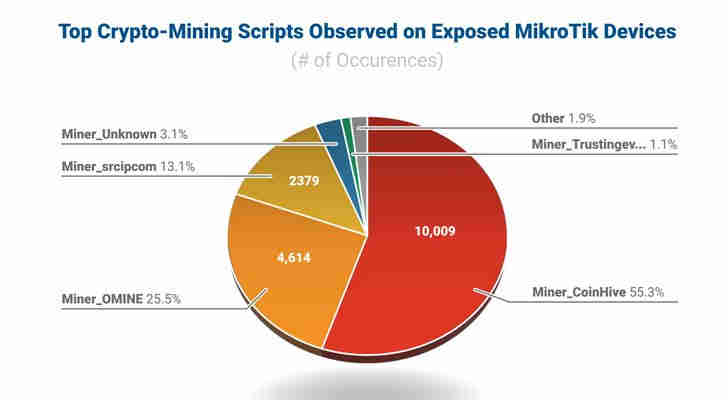

Além disso, os pesquisadores Eclypsium disseram ter encontrado 20.000 dispositivos MikroTik expostos que injetavam scripts de mineração de criptomoedas em páginas da web que os usuários visitavam.

A capacidade dos roteadores comprometidos de injetar conteúdo malicioso, encapsular, copiar ou redirecionar o tráfego pode ser usada de várias maneiras altamente prejudiciais. O envenenamento de DNS pode redirecionar a conexão de um trabalhador remoto para um site malicioso ou introduzir uma máquina no meio.

Principais scripts de mineração de criptomoedas encontrados nos dispositivos MikroTik – Fonte: Eclypsium

VEJA TAMBÉM: Nova falha de segurança Spectre nas CPUs da Intel e AMD afetam bilhões de computadores

No relatório, os pesquisadores também destacam:

Um invasor pode usar técnicas e ferramentas conhecidas para capturar informações confidenciais, como roubar credenciais de MFA de um usuário remoto usando SMS por WiFi. Como em ataques anteriores, o tráfego corporativo pode ser direcionado para outro local ou conteúdo malicioso injetado em um tráfego válido.

O site Bleeping Computer procurou a MikroTik e obteve a seguinte resposta:

“O relatório Eclypsium lida com as mesmas vulnerabilidades antigas que mencionamos em nossos blogs de segurança anteriores. Tanto quanto sabemos – não há novas vulnerabilidades no RouterOS. Além disso, o RouterOS foi recentemente auditado de forma independente por vários especialistas. Todos eles chegaram à mesma conclusão. Infelizmente, fechar a vulnerabilidade antiga não protege imediatamente os roteadores afetados. Não temos um backdoor ilegal para alterar a senha do usuário e verificar seu firewall ou configuração. Essas etapas devem ser executadas pelos próprios usuários. Fazemos o possível para chegar a todos os usuários do RouterOS e lembrá-los de fazer atualizações de software, usar senhas seguras, verificar seu firewall para restringir o acesso remoto a partes desconhecidas e procurar scripts incomuns. Infelizmente, muitos usuários nunca estiveram em contato com a MikroTik e não estão monitorando ativamente seus dispositivos. Cooperamos com várias instituições em todo o mundo na busca de outras soluções também. Enquanto isso, queremos enfatizar a importância de manter a instalação do seu RouterOS atualizada mais uma vez. Essa é a etapa essencial para evitar todos os tipos de vulnerabilidades.”

Fonte: The Hacker News